Stallman’a direnme ve GNU projesini başlatma gücü veren ilk hackerların MIT’de yarattığı hacker etiğidir. İlk hackerlar, bilgisayarların henüz tasarım ve hedefler konusunda sınırlanmadığı bir dönemde teknolojinin farklı bir yönde gelişiminin önünü açmış, bilgisayarların IBM 704’te olduğu gibi yığın işlemlerle sınırlanmaması gerektiğini göstermişlerdir. Hackerların daha sonra piyasa ilişkileri içinde dağılıp gitmelerine karşın hacker etiği başka üniversitelerde bilgisayarların ve en büyük bilgisayar İnternet’in gelişiminde etkili olmuştur.

Bilim ve Gelecek’in 127. sayısında yer alan “Sol ve Bilişim” başlıklı yazısında Can Başkent önemli fakat yeterince tartışmadığımız konulara dikkat çekiyordu. Başkent, Wikileaks hakkındaki kuşkularını dile getiriyor ve RedHack’in kullandığı yöntemlerin tam tersi amaçlar için de kullanılabileceğinin altını çiziyordu. Tüm bunlara itirazım yok. Ama ben yazının ilk alt başlığına takılmıştım: “Bizi hackerlar mı kurtaracak?”

Kurtarmak iddialı bir söz. Ama bilişim teknolojileri, şirketlerin ve hükümetlerin niyetleri dışında kullanılabilecekse, bunu geçmişte olduğu gibi gelecekte de ancak hackerların sağlayabileceğini düşünüyorum. Burada hacki ve hackerları, medyanınkinden farklı, gerçek ve tarihsel anlamıyla ele alıyorum. Dolayısıyla, “Şimdi Hacker Kiralamak Mümkün!! Kız/Erkek Arkadaşınız ya da Eşinizin Facebook Hesabını Kırmak mı İstiyorsunuz?” (bkz. http://turk-internet.com/portal/yazigoster.php?yaziid=50174) gibi haberlerde yer alan, yasallık derecelerini göre farklı renkte (siyah, gri, beyaz) şapkalar giydirilen kişi ve eylemleri tartışmıyorum. Bir diğer deyişle, başkalarının bilgisayarına izinsiz girmeyi ya da gizli bilgilere erişimi basitçe hack olarak nitelendirmiyorum. Hack, etkinliğin sonucundan çok kendisiyle ilgili. İnternet’ten indirilen bir programla şifre kırmak değil ama bu şifre kıran yazılımı geliştirmek hacktir. Wikileaks örneğinde ise hack belgelerin ele geçirilmesinin (bu belgelerin bir kısmı olağan yöntemlerle sızdırılıyor ya da iletiliyor) yanında belgelerin güvenli bir biçimde dağıtılması için de gereklidir. Medyadaki haberlerin aksine hacki tanımlayıcı fiil kırmak değil, en ince ayrıntısına kadar anlamak ve değiştirmektir.

Hackerları bu bakış açısıyla anlatan başlıca iki kitap var. Birincisi, daha yeni olmasına rağmen Türkçe baskısı daha eski bir kitap. Pekka Himanen’in Hacker Etiği adlı kitabı. Himanen, Weber’in meşhur Protestan etiği ile hackerların işe yaklaşımını karşılaştırıyor ve hacker etiğinin iş hayatına yıkıcı bir yaklaşım getirdiğini öne sürüyor. İkinci kitap ise çok daha eski (ilk baskısı 1984 tarihinde yayımlanmış) olmasına rağmen ancak 2014 yılının sonunda Türkçe’ye çevrilen Steven Levy’nin Hackerlar: Bilgisayar Devriminin Kahramanları (Hackers: Heroes of the Computer Revolution) kitabı. Levy’nin Hackerlar’ı, teknoloji tarihi meraklılarının mutlaka okuması gereken bir kitap. Çünkü bu tarihin kahramanları IBM, HP ya da Intel gibi şirketler değil, günümüzde birkaçı dışında çoğunun adı kamuoyunda pek bilinmeyen hackerlar.

Levy’nin Hackerlar kitabı teknolojiyi sadece kullanmaktan öte anlamaya çalışan, ilk tasarımcılarının amaçlarından farklı biçimde araçları değiştiren, bunu yaparken de zevk alan insanların öyküsünü anlatıyor. Birkaç istisna dışında çoğu büyük devrimci ideallere sahip olmayan, eğlendiği ve kendini bilgisayar üzerinde gerçekleştirebildiği için hackleyen programcılar. Hacker olarak adlandırılan kişiler, hacker etiğini benimsedikleri için hacklemiyorlar. Tersi daha doğru, hackledikleri için hacker etiğini içselleştirebilen insanlar. Himanen’in Hacker Etiği ile karşılaştırıldığında Levy’nin Hackerlar’ı bu ilişkiyi çok daha başarılı bir şekilde yansıtıyor.

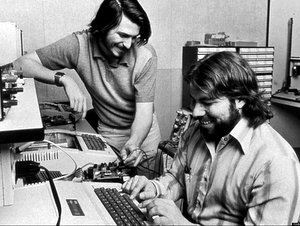

Bu yazıda, Levy’nin kitabında yer alan dönemleştirmeye bağlı kalarak hackerları, hackerların araçlarıyla olan ilişkilerini, kendilerindeki ve bilgisayar dünyasında yarattıkları değişimi özetlemeye çalışacağım. Levy, hackerları üç dönem altında inceliyor. Birinci dönemde (1950’ler ve 1960’lar), hack teriminin nasıl çıktığı anlatılıyor. Bu dönemde ilk hackerlarla karşılaşıyoruz. İlk bilgisayarları anlamaya ve onu yeniden programlamaya çalışan genç adamlar hacker kültürünün de temellerini atmaktadır. İkinci dönemde (1970’ler) ise kişisel bilgisayarların çıkışını görüyoruz. Kişisel bilgisayarlar IBM’in ya da HP’nin laboratuvarından çıkmayacaktır. Levy’nin donanım hackerları diye adlandırdığı, teknolojiyi sunulandan farklı biçimde yeniden tasarlayan insanların ürünü olacaktır. Donanım hackerlarının bir kısmı politik motivasyonlarla hareket etmesine karşın büyük bir kısmı sadece eğlenmektedir. Ama hackleri ortak bir amaca yöneliktir: Bilgisayarları büyük laboratuvarların dışına çıkarıp evlere getirmek. Bu dönemde Bill Gates Microsoft’un, Stephen Wozniak da Apple’ın temellerini atacaktır.

Üçüncü dönem ise 1980’lerdeki oyun hackerlarına ayrılmış. Bu dönemde, hackerların piyasayla tanışmasındaki yaşanan sorunlar dikkat çekici. Piyasalaşmayla beraber hacker kültürünün dağılmaya başladığı, şirket sahiplerinin hackerların garipliklerine eskisi kadar hoşgörüyle yaklaşmadıkları görülecektir.

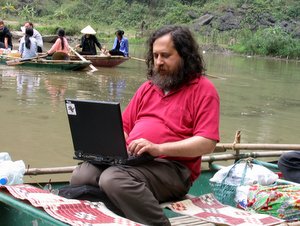

Kitabın 1984’teki ilk baskısı Stallman’ın öyküsünün anlatıldığı “Gerçek Hackerların Sonuncusu” başlıklı bölümle sona eriyordu. Ama bugün biz bunun bir son değil, yeni hacker kuşağının başlangıcı olduğunu biliyoruz.

İlk hackerlar

Hackerların öyküsü 1950’lerin sonunda MIT’de başlamaktadır. Levy hack teriminin MIT öğrencilerinin detaylıca tasarladığı eşek şakalarından gelmiş olabileceğini düşünmekte. Fakat terim daha sonra, “yenilik, üslup ve teknik ustalık” içeren etkinlikleri takdir etmek için kullanılacaktır.

Himanen gibi hackerlığın bilgisayar dışı alanlarda da gerçekleştirilebileceğini iddia edenler olsa da hackerlığın gelişimi bilgisayarların gelişimiyle paralellik göstermektedir. Bir şeyin nasıl çalıştığını iyice öğrenmeden rahat edemeyen meraklılar her zaman olmuştur. Ancak bilgisayarın değişime açık olması bu meraklılara, kendilerini bilgisayar üzerinde gerçekleştirme imkanı vermiştir. Bu anlama ve bilgisayarın potansiyellerini keşfetme süreci bir yandan bilgisayarlarını zenginleştirirken diğer yandan da hacker etiğinin temellerini atmaktadır.

Bilgisayarların henüz küçülmediği ve yaygınlaşmadığı bu dönemde bilgisayarlara yaklaşabilmek dahi sıkıntılıdır. IBM 704’ün tuşlarına basmak ve sonucu verirken çalışmasını seyretmek izne tabidir. Milyon dolarlık bu bilgisayarlara ancak rahip denilen kişilerin erişim hakkı vardır. Rahiplere veri aktaran ve rahip yardımcısı olarak adlandırılan kişiler bile bilgisayara doğrudan, izinsiz erişememektedir. Levy (2014) rahip ve yardımcısı arasında aşağıdaki gibi bir ritüelden söz etmektedir:

“Rahip Yardımcısı: Ah makine, acaba benim programımı çalıştırmak ve belki bana hesaplama sonucu vermek için sana sunduğum bilgileri kabul eder misin?

“Rahip (makine adına): Deneyeceğiz. Söz vermiyoruz.” (s.6)

Hackerların gözünde rahipler ve yardımcıları, bilgisayara erişim hakkını sınırlayan bürokratlardır ve bundan dolayı hackerların şakalarının ilk (ama son değil!) kurbanları olacaklardır. Burada hacker etiğinin en temel ilkelerinden biri doğmaktadır: Bilgisayarlara erişim sınırsız olmalıdır. Daha sonra da bilgisayarlara erişimi sınırlayan kişilere ve yasalara öfke duyacaklardır. Keyfi kurallarla bilgisayarlara erişimlerini kontrol eden bürokratları (şimdi rahipler, daha sonra şirketler ve hükümetler) kendilerinin yaratıcı gücünü engellemek isteyen kişiler olarak algılayacak ve otoriteye mesafeli yaklaşacaklardır. Bu bakış açısı İnternet’in gelişiminde ve tasarımında da belirleyici olacaktır.

Aslında IBM 704 teknik olarak da hack etkinliği için yeterince uygun değildir. Veriler bilgisayara yüklendikten sonra herhangi bir etkileşim olmaksızın topluca işlenmektedir (batch processing). Rahipler olmasa, hackerlar belki IBM 704’ü istedikleri gibi yeniden tasarlayabilecektir. Daha sonra transistörle çalışan ilk bilgisayarlardan biri olan TX-0’ın gelişiyle hackerlar hem IBM 704’ün bürokrasisinden daha rahat bir ortama kavuşurlar hem de etkileşime açık bir bilgisayara sahip olurlar. Şimdi hackerların bilgisayarı kullanmalarına ve programlar üzerinde değişiklik yapmalarına izin verilmektedir. Ama yine de bilgisayarı diğer kullanıcılarla paylaşmak, belirli saatlerde kullanmak için randevu almak zorundadırlar. Kendilerine TX-0 hackerları diyen bu gençler, hack için yaşam tarzlarını değiştirirler. Bilgisayar 24 saat çalışmaktadır ve hackerlar rahatsız edilmeden çalışabilmek için gece yarısından sonra bilgisayarın başına üşüşmektedirler. Gün içinde de bilgisayara yakın bir yerde pusuya yatıp randevusu olan birinin gelmemesini beklemektedirler.

Hackerlar, dışarıdan dayatılan bir amaç için program yazmamaktadır. Bir şirket için çalışmamaktadırlar. Geceli gündüzlü yaptıkları işin üniversite eğitimleri ile de ilgisi yoktur. Hatta bir kısmı, bilgisayar tutkuları nedeniyle hiç mezun olamayacaktır. Ellerinde TX-0 adlı bir oyuncak vardır ve herkes onu zenginleştirmek için sistem programı yazmaya koyulmuştur. Programları daha az kodla yazabilmek için tutkulu bir yarış vardır. Daha az satırla, zekice yazılmış bir kod hackerların takdirini toplamaktadır. Eğer bir hacker belirli bir işi yapan bir kod yazmışsa, diğerleri tekerleği yeniden icat etmek yerine o kodu iyileştirmeye ve zenginleştirmeye çalışmaktadır. Bunun için de yazılım kodları her zaman herkesin erişebileceği ortamlarda saklanmaktadır. Hackerların “tüm enformasyon özgür olmalıdır” ilkesi hackerların pratiğinin ta kendisidir. Bu maddi olmayan dünyada özel mülkiyete bir meydan okumadır. Hackerlar, bilgisayarlara erişebilmek ve onu değiştirebilmek için gerekli durumlarda maddi dünyada da özel mülkiyeti çiğnemekten çekinmeyecektir. Örneğin bir bilgisayar parçasına ya da bilgisayarı takıp sökmek için alete gereksinim varsa odaların ve dolapların kilitleri açılmakta ve gerekli olan neyse alınmaktadır. Onlara göre bu hırsızlık değildir (age):

“Bir hacker için kapalı bir kapı onur kırıcıdır; kilitli bir kapı ise düpedüz bir hakarettir. Aynen bilginin bilgisayardan açıkça ve şık biçimde nakledilmesi ve aynen yazılımın serbest şekilde yayılması gibi, hackerlar insanların dünyanın işleyiş biçimini çözmesi ve geliştirebilmesi için arayışlarını destekleyecek dosya ve araçlara erişim izni olması gerektiğine inanıyorlardı. Hackerın üretmek, araştırmak ve düzeltmek için bir şeye ihtiyacı varsa mülkiyet hakkı gibi saçma kavramları umursamazdı.” (s.106)

Hackerların potansiyelinin farkına varan ve kendini hackerlara yakın hisseden MIT çalışanı Jack Dennis, TX-0 hackerlarından oluşan bir sistem programlama ekibi kurar. Ekipte, Alan Kotok, Bob Sanders, Peter Samson ve Bob Wagner gibi isimler vardır. Hackerlar saatte 1,60 dolar alacaktır. Ama tam olarak bir ücretli emek ilişkisinden söz edilemez. Hackerların para kazanmak gibi bir amaçları yoktur. Bilgisayarı kullanmak için para verecek kadar tutkuludurlar; bu yeni işleri derslere devam etmemelerinin bahanesi olacaktır sadece.

Hackerların TX-0 macerasından sonraki yeni oyuncağı DEC (Digital Equipment Corporation) şirketinin MIT’ye ücretsiz verdiği PDP-1’dir. PDP-1 de TX-0 gibi etkileşime açık ama daha ileri bir bilgisayardır. Hackerlar bu sefer PDP-1’e yönelirler, TX-0 için geliştirdikleri yazılımları PDP-1’e uyarlarlar ve yeni yazılımlar geliştirirler. DEC diğer PDP-1 kullanıcılarına vermek üzere bu yazılımları istediğinde telif ücreti istemek hackerların aklının ucundan bile geçmeyecektir. Yazılımın paylaşılmasından doğal ne olabilir ki?

DEC, PDP-1’i ücretsiz verirken bunun karşılığını yazılım olarak alabileceğini hesaplayıp hesaplamadığını bilemem. Ama sonraki yıllarda şirketlerin stratejilerinden biri hackerlara kendilerini özgürce ifade edebilecekleri çalışma ortamı sunmak ve meraklarını tetikleyerek onların yaratıcılıklarından faydalanmak olmuştur. Meydan okuyucu bir problem ya da iş yoksa hackerların ilgisini çekmek de zordur. Örneğin PDP’lerden sonra kullanmaya başlayacakları ITS (Incompatible Timesharing System) çok kullanıcılı ve parolasız bir sistemdir. Herkes birbirinin verisine erişebilmektedir. Çünkü sistemde kullanılacak bir parolanın, kilit açma uzmanı olan hackerları daha çok tahrik edeceğinden hiç kimsenin kuşkusu yoktur. ITS’yi çökertmek de son derece kolaydır: Sistemi Yok Et (Kill System) yazılması yeterlidir. Sistemi çökertmek bu kadar kolayken hiçbir hacker buna tenezzül etmeyecektir.

Hackerlar, hacker etiğini daha sonra gittikleri üniversitelere ve laboratuvarlara taşırlar. Bilgisayarlara erişimin sınırsız olmasını, enformasyonun özgür akışını ve otorite karşıtlığını savunan hacker etiği, hackerların kendilerini gerçekleştirebilmesi için gerekli koşulları sağladığı için bu yeni yerlerde de kendilerine taraftar bulacaktır. Kullanılabilecek yazılımların miktarının ve bilgisayarların işlevlerinin artması bilgisayarların değerini de artırdığından bilgisayar şirketleri de bu süreçten memnundur.

Donanım hackerları

İlk hackerlar, dünyaya kapalı laboratuvarlarında yeni bir dünyanın temellerini atmaktadır. Bilgisayar başında hoşça vakit geçirmelerinin yanı sıra bilgisayarların insanların yaşamını iyileştireceğine inanmaktadırlar. Buna karşın politikaya karşı ilgisizlerdir. Aslında bu duruma fazla şaşırmamak gerekir. Söz konusu insanlar uykusuzluktan yıkılana dek bilgisayar başında program yazmakta, uyuyup uyandıktan sonra tekrar bilgisayar başına oturmaktadır. Bazıları akademik hayattan tamamen kopmuştur, bilgisayar dışında bir sosyal hayatları yoktur.

1970’lerde ortaya çıkan donanım hackerları ise bilgisayarların insan yaşamını iyileştireceğine inanmakla kalmayıp bunun yollarını aramaktadır. Donanım hackerları, bilgisayarların sadece üniversitelerdeki ayrıcalıklı bir kesimin erişimine açık olmasını doğru bulmamaktadır. Bilgisayarlar, muhasebe hesapları dışında, daha yararlı alanlarda da kullanılabilmelidir. Bu hackerlardan bir kısmı son derece politiktir. Örneğin, MIT hackerları çalışmalarının Savunma Bakanlığı’nca finanse edilmesinden rahatsızlık duymamaktadır. Gerekçeleri de Savunma Bakanlığı’nın finansmanına rağmen savunma sanayine yönelik herhangi bir çalışma içinde olmamalarıdır. MIT laboratuvarını ziyaret eden, hackerların ustalığına hayran kalan Efrem Lipkin adlı donanım hackerı ise “finans kaynağı ve bu kontrolsüz sihirbazlığın” (s.183) nihai sonucunu görebilmektedir. Vietnam savaşında en sevdiği oyuncakların yok edici silahlar haline geldiğini gören Lipkin, bilgisayarları çok sevmesine rağmen onların yapabileceklerinden nefret ettiğini söylemektedir.

Lipkin’in kötümserliğinin aksine radikal solcu Lee Felsenstein gibi bazı donanım hackerları ise bilgisayarların yeni ve özgürlükçü bir yaşam tarzının habercisi olduğunu savunmaktadır. İkinci nesil hackerlardan politik olanları, başka bir dünya için, insanlara bilgisayar kullanmayı ve programlamayı öğreterek, insanların bilgisayarla oynayıp eğleneceği mekanlar oluşturarak bilgisayarları yaygınlaştırmaya çalışırlar. Bu doğrultuda, Bob Albrecht ve George Firedrake tarafından çıkarılan Halkın Bilgisayar Ortaklığı (People’s Computer Company) adlı tabloidin ilk sayısının kapağında bilgisayarları farklı amaçlar için kullanma çağrısı yapılmaktadır:

(http://www.digibarn.com/collections/newsletters/peoples-computer/):

“Bilgisayarlar genellikle

İnsanlar için değil insanlara karşı kullanılır

İnsanları özgürleştirmek için değil

Kontrol etmek için kullanılır

Tüm bunları değiştirme vakti

İhtiyacımız olan şey…

Halkın Bilgisayar Ortaklığı”

Etliye sütlüye karışmayan MIT hackerları ile karşılaştırıldığında donanım hackerları çok daha politiktir. Gerek Lipkin gerekse de Felsenstein gibi isimler istisna değildir. Donanım hackerları üzerinde 1968’in ve Vietnam savaşının etkileri hissedilmektedir. Fakat teknoloji donanım hackerları için de bir eğlence ve kendini gerçekleştirme aracıdır. Gordon French ve Fred Moore tarafından kurulan Ev Yapımı Bilgisayar Kulübü çok sayıda bilgisayar meraklısının buluşma yeri haline gelir. İnsanlar toplantıda çeşitli bilgisayar parçalarını, elektronik devreleri ve parçaları birleştirerek kendi yaptıkları bilgisayarlar hakkında fikir alışverişinde bulunurlar. Bu dönemin gözde bilgisayarı MITS’in (Micro Instrumentation and Telemetry Systems) Altair’idir. Moore, Altair’in önemini şu sözlerle anlatır (s.237):

“1) Diğer şirketleri evde kullanılacak düşük maliyetli bilgisayarlara yönelik talep konusunda uyaracak.

“2) Teknik bilgi boşluğunu doldurmak üzere yerel bilgisayar kulüpleri ve hobi grupları oluşturulmasını sağlayacak.

“3) Bilgisayarların gizemi ortadan kalkacak.”

Ev Yapımı Bilgisayar Kulübü’ndeki hack etkinliğinin zemininde de gerekli araçların ortak mülkiyeti vardır ve MIT’dekine benzer, aynı ilkeleri içeren bir hacker etiği oluşmaktadır. Otoriter kurallara karşıtlık daha güçlü ve politiktir, kişisel bilgisayarlar buna karşı bir hamle olarak değerlendirilmektedir. Ev Yapımı Bilgisayar Kulübü’nün önemli isimlerinden Felsenstein gibi politik hackerlar, kamu yararı için yeteneklerini kullandıklarını ve hacker ideallerini topluma yaymaya az kaldığını düşünmektedir.

Ancak aynı dönemde hackerlara yabancı ve karşıt bir kültür ortaya çıkmaktadır. O zamanlar genç ve yetenekli bir programcı olan Bill Gates, MITS Altair 8800 için geliştirdiği BASIC dili yorumlayıcısını kopyalayarak paylaşan bilgisayar meraklılarını yerden yere vurmaktadır (age):

“Peki bunu neden yapıyorsunuz? Meraklıların çoğunun bildiği gibi, çoğunuz yazılımları çalıyorsunuz. Donanım para ödenmesi gereken bir şey, ama yazılımın paylaşılması gerekiyor. Bunun üzerinde çalışan kişiye ödeme yapılmış, yapılmamış kimin umurunda?” (s.257)

Kapitalist mülkiyet ilişkileri açısından Gates haklıdır. Ama şimdiye kadar hack için gerekli tüm araçları paylaşmış olanlar için anlaması, daha doğrusu kabullenmesi güç bir durum vardır. Örneğin Ev Yapımı toplantılarının müdavimlerinden olan Dan Sokol BASIC programını toplantıda ücretsiz dağıtmış ve tek bir şart koymuştur: Programı alanlar sonraki toplantıya programın iki kopyasını getirip dağıtacaktır. Gündelik pratikleri nedeniyle yazılımın paylaşılabilir (ve paylaşılması gereken) bir şey olduğunu o kadar içselleştirmişlerdir ki Gates’in serzenişini anlamakta zorluk çekerler.

Apple’ın mucidi Steve Wozniak’ın durumu ise biraz daha farklıdır. Wozniak, Bill Gates gibi dışarıdan değildir. Ev Yapımı toplantılarının düzenli bir katılımcısıdır. Kulübün politik tartışmalarıyla pek ilgilenmemekte, teknik ilerlemeleri takip etmek için toplantılara katılmaktadır. Para kazanma amacı taşımaksızın bir bilgisayar yapmaya çalışmaktadır. Sadece diğer hackerlar gibi eğlenmek ve yaptığını arkadaşlarına göstermek istemektedir. İlk yaptığı bilgisayar panelinde, herkesin iki çiple yaptığını tek çiple yapar. Bunu da şöyle açıklar: “Ben bu işe estetik amaçlarla giriştim ve kendimi zeki hissetmek hoşuma gidiyordu.” (s.284)

Wozniak’ın geliştirdiği bilgisayar panelini görünce çok heyecanlanan Steve Jobs ile ortak olurlar. Apple adını verdikleri bilgisayarın reklamında şunlar yazmaktadır: “Felsefemiz, cihazlarımız için yazılımı ücretsiz veya minimum maliyetle temin edebilmektir.” Bir hacker olarak Wozniak, hacker etiğine bağlılığını devam ettirmekte, geliştirdiği cihazın yapısının açık olmasına ve yeni yaratımları engellememesine dikkat etmektedir.

Wozniak Apple’ı, HP (Hewlett-Packard) şirketinde çalışırken ve yalnızca hoşça vakit geçirmek için tasarlamıştır. HP’den ayrılıp kendi şirketinde çalışmaya başladığında durum değişir; artık amacı para kazanmaktır. Şimdi Wozniak gibi birçok hackerın kendi şirketi ve kendi sırları vardır. Artık Ev Yapımı Kulübü, bilginin özgür aktığı bir paylaşım yeri değildir.

Felsenstein ve yoldaşları, hacker etiğini MIT laboratuvarlarından dünyaya taşımış ve kişisel bilgisayarın temellerini atmışlardır. İdeallerini kısmen gerçekleştirmişlerdir. Ama hareket kendi içerisinden karşıtını doğurmaktadır.

Oyun hackerları

1980’lerin başında hackerların şirket sahiplerine ya da ücretli çalışanlara dönüşmeleri sadece oyun yazılımı sektörü ile sınırlı değildir. Ancak o yıllarda, Levy’nin üçüncü nesil hackerlar diye adlandırdığı hackerlar yazılım dünyasının yıldızlarıdır. Bu yıldızlar, öncelleri gibi yazılım geliştirmekten zevk alan ve zekice kodlar yazan hackerlardır. Ancak MIT laboratuvarlarında ya da Ev Yapımı Kulübü’nde olduğu gibi bir topluluk bilincinden yoksundurlar.

Oyun hackerlarını acı sona doğru sürükleyen de topluluk bilincinin yokluğu olmuştur. Önceki hackerların arasındaki dayanışma ve ortaklaşa mülkiyet yerini bireyciliğe ve yüklü telif haklarına bırakmıştır. Bazı hackerlar kendi şirketlerini kurmuşlar, kendileri gibi hackerları istihdam etmişler ve kısa sürede başarı elde etmişlerdir. Fakat şirketin büyümesi ve çalışan sayısının artması sonrasında bununla baş etmekte zorlanırlar. Kimisi piyasadan çekilirken daha kararlı olanları şirketlerinin başına profesyonel yöneticileri getirir. Bunun sonucunda artan bürokrasi ve kâr güdüsü hackerları var eden çalışma koşullarını da ortadan kaldıracaktır. Aldıkları yüksek telif ücretlerine rağmen para üçüncü nesil hackerlar için birincil önemde değildir. Fakat artık laboratuvarlarda, gündelik hayatın karmaşasından uzakta çalışan hackerlar yerine oyun yayıncılarıyla pazarlık etmek zorunda kalan ve bunda hiçbir zaman başarılı olamayan hackerlar vardır.

Ayrıca Sierra On-Line adlı şirketi kuran ve kendisi de eski bir programcı olan Ken Williams gibi patronlar hackerların şirketlerdeki konumunu sınırlandırmak isteyeceklerdir. Usta, yaratıcı ama disiplin yönünden zayıf hackerlar yerine yaratıcılık yönü zayıf olmasına karşın daha disiplinli programcıları tercih edeceklerdir. Yeni dönemdeki çalışma biçimi şöyle olacaktır:

“Yapılan numaralar ne kadar zekice, kırpma işlemleri ne kadar seçkin olursa olsun, [yazılım] hackerlara zevkle okumaları için sunulmayacaktı. Sadece ürün piyasaya sürülecekti. Görünmezlik. İnsanlar programları ürün olarak alacaklar, program derinlemesine gizlenmiş olacak ve aynen müzik çalan plaklardaki yivleri yapan makine kadar önem verilmeyecekti. …

“Programcıların isimleri bilinmeyecekti. Hackerların egoları ile uğraşmayacaklardı. [Programcılara] Sadece istedikleri oyunların listesini verecekler ve seri üretime alacaklardı.” (s.473).

Önce oyun hackerlarının telif hakkı oranları gittikçe düşürülür; oyun paketlerinde artık isimleri geçmemeye başlar. Sonra hackerlar yerlerini emek gücünü satan programcılara bırakmaya başlarlar.

Eski hackerların sonuncusu: Richard Stallman

Dünyada bunlar yaşanırken MIT laboratuvarında da işler iyi gitmemektedir. Hackerlar dağılmış, bazıları şirketler adına çalışırken bazıları da kendi şirketlerini kurmuştur. İş, tüm yaşamlarını kapladığından, teknik konulara (hack etkinliğine) zaman ayıramamaktan yakınmaktadırlar; 20’li yaşlarındaki sorumsuz gençler değillerdir.

Daha kötüsü bir zamanların sıkı dostları şimdi rakip şirketlerdedir. Geçmişte enformasyonun özgür akışını savunan hackerlar, şimdi ticari sırlar nedeniyle bilgisayarlar üzerine sohbet edemez, fikir alışverişinde bulunamaz hale gelmiştir.

1971’den beri MIT’deki birinci nesil hackerlarla beraber çalışmış, hacker etiğini yaşamış Richard Stallman üzgündür; eski güzel günlerini aramaktadır. Levy, 1984’te Stallman’la görüştüğünde kendisini gerçek hackerların sonuncusu olarak ifade etmektedir. Dış dünyanın baskısı MIT’de her geçen gün daha çok hissedilmektedir. MIT’ye yeni gelen programcılar, programcılıkla farklı ortamlarda ve koşullarda tanıştıklarından paylaşımı değil, telif haklarını olağan karşılamaktadır.

Levy, kitabının 2010 yılı baskısında itiraf ettiği gibi “dünyanın yakında ‘gerçek hackerların sonuncusu’nu böcek gibi ezeceğini” sanmaktadır. Kitabı, 1984 yılında okumuş olsaydım “Tüh, yazık olmuş hackerlara” derdim. Ama hackerların sonuncusu, o yıllarda hayatının hackini, GNU’yu, başlatıyordu.

***

John Holloway, Kapitalizmde Çatlaklar Yaratmak adlı kitabında varılan yerden çok, yolda kurulan toplumsal ilişkilerin önemine vurgu yapar:

“Acil hedeflerin ve bunlara ulaşılmasının (ya da ulaşılamamasının) ötesinde, yaratılan ya da tazelenen farklı toplumsal ilişkiler arkalarında çok önemli izler bırakır.” (s.57)

İlk hackerları değerlendirirken bunu unutmamak gerekir. Stallman’a direnme ve GNU projesini başlatma gücü veren ilk hackerların MIT’de yarattığı hacker etiğidir. İlk hackerlar, bilgisayarların henüz tasarım ve hedefler konusunda sınırlanmadığı bir dönemde teknolojinin farklı bir yönde gelişiminin önünü açmış, bilgisayarların IBM 704’te olduğu gibi yığın işlemlerle sınırlanmaması gerektiğini göstermişlerdir. Hackerların daha sonra piyasa ilişkileri içinde dağılıp gitmelerine karşın hacker etiği başka üniversitelerde bilgisayarların ve en büyük bilgisayar İnternet’in gelişiminde etkili olmuştur. Bugün bir slogan haline gelen, “Enformasyon (bilgi) özgür olmalıdır”, bir slogandan öte onların pratiklerini ifade etmektedir.

İlk hackerlar, muhtemelen bunu fazla hesaplamadan, hack tutkuları nedeniyle yapmıştır. İkinci nesil hackerlardan, kişisel bilgisayarın öncülerinden Lee Felsenstein gibiler ise neyi, niçin yaptığının oldukça farkındadır. Felsenstein’in en çok etkilendiği kitaplardan biri Ivan Illich’in Şenlikli Toplum’udur:

“Araçlar, toplumsal ilişkilerin özünü oluşturur. Birey, eylem içinde, aktif biçimde hükmettiği veya pasif biçimde boyun eğdiği araçları kullanarak, yaşadığı toplumla ilişki kurar. Araçlarına hükmettiği ölçüde dünyayı kendi anlamlarıyla donatabilir; araçlara boyun eğdiği ölçüde de aracın biçimi onun kendine ilişkin düşünce ve inançlarını belirler. Şenlikli araçlar onları kullanan herkese, kendi düş gücünün ürünleriyle çevresini zenginleştirme fırsatını en geniş ölçüde veren araçlardır. Endüstriyel araçlar ise, onları kullananlardan bu olanağı esirger ve başkalarının anlamı ve beklentilerini bu araçların tasarımını yapanların belirlemesine izin verir.” (s.33)

“Araçlar, toplumsal ilişkilerin özünü oluşturur. Birey, eylem içinde, aktif biçimde hükmettiği veya pasif biçimde boyun eğdiği araçları kullanarak, yaşadığı toplumla ilişki kurar. Araçlarına hükmettiği ölçüde dünyayı kendi anlamlarıyla donatabilir; araçlara boyun eğdiği ölçüde de aracın biçimi onun kendine ilişkin düşünce ve inançlarını belirler. Şenlikli araçlar onları kullanan herkese, kendi düş gücünün ürünleriyle çevresini zenginleştirme fırsatını en geniş ölçüde veren araçlardır. Endüstriyel araçlar ise, onları kullananlardan bu olanağı esirger ve başkalarının anlamı ve beklentilerini bu araçların tasarımını yapanların belirlemesine izin verir.” (s.33)

İlk hackerların bilgisayarları şenlikli, düş gücüne ve dolayısıyla gelişime açık araçlardır. İkinci nesil hackerlar ise şenlikli araçları kullanarak kişisel bilgisayarlarını kendileri tasarlamışlardır. Felsenstein’in düşü kişisel bilgisayarın şenliği devam ettirecek bir araç olmasıydı. Üçüncü nesil hackerlar döneminde ise yazılım sektöründeki metalaşma ve telif hakları, şenliği sonlandırmaya, “başkalarının anlamı ve beklentilerini bu araçların tasarımını yapanların belirlemesine” çalışmıştır.

Neyse ki özgür yazılım hareketi buna izin vermedi.

Şenlik, GNU/Linux’ta, Diaspora*’da (http://diasp.eu), mesh ağlarda, Raspberry Pi’de(https://www.raspberrypi.org/) devam ediyor…

Kaynaklar

1) Holloway, J (2010). Kapitalizmde Çatlaklar Yaratmak, çev. B. Özçorlu, B. Doğan, E. Canaslan ve S. Özer. Otonom Yayıncılık.

2) Illich, I. (2011). Şenlikli Toplum, çev. A. Kot, Ayrıntı Yayınları.

3) Levy, S. (2014). Hackerlar: Bilgisayar Devriminin Kahramanları, çev. E. Aslan ODTÜ Yayıncılık.